Polscy naukowcy pomogli stworzyć żółty raport nowego Zderzacza Elektron-Jon

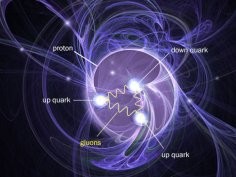

30 marca 2021, 12:23W połowie marca został opublikowany tzw. żółty raport nowego Zderzacza Elektron-Jon (EIC), który ma powstać w USA. Stworzyli go naukowcy z ponad 150 instytucji na świecie, w tym z NCBJ. Raport formułuje oczekiwania dotyczące badań prowadzonych w przyszłym urządzeniu i wskazuje sposoby stworzenia najlepszej służącej temu celowi konstrukcji.

Zamykanie szkół nie wpływa na poziom zachorowań na COVID. Pod pewnymi warunkami

5 stycznia 2022, 11:16Nie ma istotnej statystycznie różnicy zachorowań na COVID-19 pomiędzy tymi regionami, których nauka w szkołach odbywa się zdalnie, a tymi, gdzie odbywa się w sposób tradycyjny – wynika z badań przeprowadzonych przez naukowców z Binghamton University.

NASA zbiera nazwiska ochotników. I wyśle je na orbitę Jowisza

13 czerwca 2023, 05:54Co prawda misja Europa Clipper wystartuje dopiero w przyszłym roku, ale NASA już zbiera dane osób, które chcą wysłać swoje nazwisko na orbitę Jowisza. Projekt nazwano Message in a bottle, gdyż głównym celem misji jest zbadanie Europy, pokrytego oceanem księżyca, w którego wodach może istnieć życie.

Zaproszenie do VIII edycji Ogólnopolskiego Konkursu Astronomicznego „Astrolabium”

1 listopada 2024, 09:41W imieniu Obserwatorium Astronomicznego Uniwersytetu Jagiellońskiego w Krakowie i Fundacji Antares zapraszamy uczniów polskich szkół i ich nauczycieli do udziału w tegorocznej, już VIII edycji naszego Konkursu. Rejestracja uczestników jest otwarta!

Geny kontrolujące poród

14 czerwca 2006, 09:46Zidentyfikowano zespół genów odpowiedzialnych za rozpoczęcie porodu. Może to rzucić nieco światła na przyczyny, dla których niektóre kobiety rodzą przedwcześnie. Odkrycie może również pomóc lepiej ocenić prawdopodobieństwo przedwczesnego porodu oraz opracować skuteczniejsze leki zapobiegające temu zjawisku.

Domowy skaner aktywności mózgu

31 maja 2007, 09:16Firma Hitachi skonstruowała pierwszy przenośny skaner aktywności mózgu, którego można używać w ciągu dnia. Jest stosunkowo lekki, zasilany ładowanymi bateriami. Jeśli ciekawi cię więc aktywność własnego mózgu na przykład podczas czytania czy kłótni z żoną, Japończycy stworzyli coś dla ciebie.

Owadzi symulator lotu

8 marca 2008, 10:23Grupa naukowców z Los Alamos, ośrodka znanego głównie z eksperymentów nad bronią atomową, wraz z kolegami z innych uczelni opracowała nową metodę obserwacji świata oczami muchy. Dzięki swoim odkryciom poszerszyli oni znacznie wiedzę o mechanizmie, w jakim zwierzęta postrzegają świat oraz o ich reakcjach na zmiany w środowisku.

Śpiąc dłużej, unikasz zapaleń

5 września 2008, 00:05Skrócenie snu nawet o kilka godzin może spowodować rozwój niebezpiecznego zapalenia - twierdzą naukowcy. O swoim odkryciu informują w czasopiśmie Biological Psychiatry.

Niebezpieczne związki (chemiczne)

28 stycznia 2009, 22:25Toksyczne działanie jednego z leków przeciwzapalnych można z łatwością zniwelować dzięki... drugiemu lekowi przeciwzapalnemu.

Plemnikowe DNA odarte z tajemnic

18 czerwca 2009, 01:36Naukowcy z Huntsman Cancer Institute zidentyfikowali ważny mechanizm kontrolujący aktywność plemnikowego DNA. Odkrycie może pomóc w zrozumieniu niektórych przyczyn niepłodności mężczyzn.